En el mundo digital actual, los virus informáticos representan una constante amenaza para la seguridad de nuestros dispositivos y datos.

Estas formas de malware han evolucionado a lo largo de los años, convirtiéndose en una preocupación omnipresente.

En este artículo, exploraremos la historia y el origen de los virus informáticos, comprendiendo cómo han evolucionado y las amenazas que representan en la actualidad.

Los inicios de los virus informáticos

El inicio de los virus informáticos se remonta a la década de 1970, cuando la tecnología informática comenzó a desarrollarse y los sistemas interconectados comenzaron a surgir.

En ese momento, los primeros programas maliciosos comenzaron a aparecer, aunque eran relativamente simples en comparación con los virus informáticos modernos.

Estos programas maliciosos se crearon principalmente como experimentos o por curiosidad, sin la intención específica de causar daño.

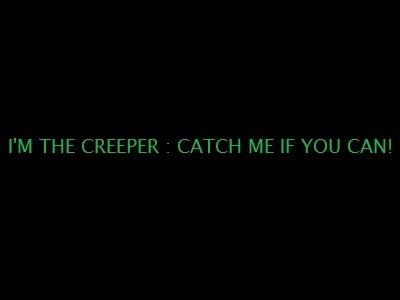

Creeper - El pirmer virus de la historia

Uno de los primeros ejemplos conocidos de un virus informático es el virus Creeper, creado en 1971 por Bob Thomas Morris.

El virus Creeper infectaba la red ARPANET, precursora de Internet, y se propagaba a través de los sistemas conectados.

Lo interesante del virus Creeper es que no tenía intenciones maliciosas específicas, más allá de mostrar un mensaje en la pantalla que decía “I’m the creeper, catch me if you can” (“Soy el acechador, atrápame si puedes“).

Aunque no causaba daño real, sentó las bases para la comprensión de los programas maliciosos que se replican y propagan.

Poco después del virus Creeper, se desarrolló el primer antivirus conocido, llamado Reaper.

El antivirus Reaper fue creado por Ray Tomlinson para contrarrestar el virus Creeper.

El objetivo de Reaper era eliminar el virus Creeper de los sistemas infectados, lo que lo convierte en el precursor de las soluciones antivirus modernas.

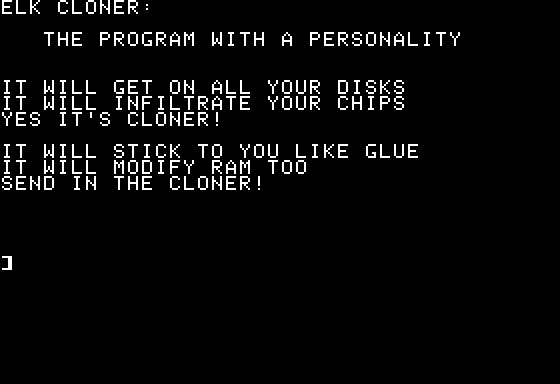

Elk Cloner

A medida que avanzaban los años, la tecnología informática evolucionó y se volvió más accesible.

Esto llevó a un aumento en la propagación de programas maliciosos.

A mediados de la década de 1980, surgieron los primeros virus de archivo, que infectaban archivos ejecutables y se propagaban a través de disquetes.

Uno de los primeros ejemplos notables de este tipo de virus fue el virus Elk Cloner, creado en el año 1982 por Rich Skrenta.

El virus Elk Cloner infectaba los disquetes de Apple II y mostraba mensajes humorísticos al azar.

Brain

A medida que avanzaba la década de 1980, los virus informáticos comenzaron a volverse más complejos y dañinos.

En el año 1986, apareció uno de los virus más conocidos y destructivos de la historia: el virus Brain.

El virus Brain fue creado por los hermanos Basit y Amjad Farooq Alvi en Pakistán.

Este virus infectaba los sectores de arranque de los disquetes y mostraba información de contacto de los creadores.

Aunque el virus Brain no causaba daños graves, marcó un hito en la evolución de los virus informáticos al ser el primero en mostrar un comportamiento malicioso deliberado.

Con el advenimiento de Internet y la popularización de las computadoras personales en la década de 1990, los virus informáticos se volvieron más comunes y sofisticados.

Surgieron nuevos tipos de virus, como los virus de macro, que aprovechaban las macros en programas como Microsoft Word y Excel para propagarse.

En el año 1999, se produjo uno de los brotes de virus más notorios de la historia: el virus Melissa.

Este virus se propagaba a través de correos electrónicos y afectó a una gran cantidad de usuarios, sobrecargando servidores de correo electrónico en todo el mundo.

A partir de entonces, los virus informáticos continuaron evolucionando y adaptándose a las nuevas tecnologías.

Con la creciente conectividad y el aumento de la dependencia de la tecnología, surgieron amenazas más peligrosas como el ransomware, los troyanos y el malware móvil.

Estas amenazas se han vuelto cada vez más sofisticadas, con el objetivo de robar información confidencial, extorsionar a los usuarios o causar daños significativos en los sistemas.

El nacimiento del término "virus informático"

El término “virus informático” fue acuñado por Fred Cohen, un científico de la computación, en el año 1983.

Cohen utilizó esta analogía biológica para describir programas que se replicaban y se propagaban de manera similar a los virus biológicos.

Esta comparación ayudó a crear conciencia sobre la naturaleza destructiva de estos programas y sentó las bases para la comprensión de los virus informáticos.

En ese momento, Fred Cohen estaba realizando investigaciones en la Universidad del Sur de California sobre la seguridad informática y los mecanismos de autoreplicación de programas maliciosos.

Cohen se dio cuenta de que estos programas compartían similitudes con los virus biológicos, ya que podían infectar sistemas informáticos y propagarse de manera autónoma.

El uso del término “virus informático” fue una forma de describir el comportamiento de estos programas de manera más comprensible para el público en general.

La analogía con los virus biológicos fue apropiada porque los virus informáticos también se propagaban de manera contagiosa, infectando archivos y sistemas, y podían causar daños similares a los de los virus biológicos.

El término “virus informático” se popularizó rápidamente y se convirtió en la forma común de referirse a estos programas maliciosos.

Su adopción ayudó a destacar la gravedad y la naturaleza destructiva de los programas que se autoreplicaban y se propagaban en los sistemas informáticos.

A partir de entonces, el término “virus informático” se ha utilizado ampliamente para describir cualquier programa malicioso que tenga la capacidad de replicarse y propagarse, causando daño o interrupción en los sistemas informáticos.

Ha permitido que las personas y la industria de la seguridad informática se refieran a estos programas de manera clara y concisa, facilitando la comprensión y la lucha contra estas amenazas digitales.

La evolución de los virus informáticos

La evolución de los virus informáticos ha sido un proceso continuo y dinámico a lo largo de las décadas, impulsado por los avances tecnológicos y las habilidades cada vez más sofisticadas de los ciberdelincuentes.

A medida que la tecnología informática se ha expandido y ha evolucionado, también lo han hecho los virus informáticos, adaptándose a los nuevos entornos y aprovechando las vulnerabilidades emergentes.

A continuación, se detallan algunos hitos importantes en la evolución de los virus informáticos:

Años 80 - Aparecen los primeros virus de archivo y gusanos

Durante la década de 1980, los virus de archivo se convirtieron en una amenaza importante.

Estos virus infectaban archivos ejecutables y se propagaban a través de disquetes compartidos.

Un ejemplo notable es el virus “Jerusalem” descubierto en el año 1987, que infectó archivos ejecutables en IBM PC y se propagó rápidamente.

También en esta década, surgieron los primeros gusanos informáticos, programas maliciosos que se replicaban y se propagaban a través de redes.

El gusano “Morris”, creado en el año 1988, fue uno de los primeros gusanos de gran impacto que afectó a Internet, causando una interrupción significativa.

Años 90 - Auge de los virus de macro y el malware basado en Internet

En la década de 1990, los virus de macro se volvieron populares, aprovechando las macros presentes en programas como Microsoft Word y Excel para infectar documentos.

Estos virus se propagaban fácilmente a través de archivos adjuntos de correo electrónico.

Un ejemplo destacado es el virus “Melissa”, descubierto en el año 1999, que se extendió rápidamente a través de documentos de Word y causó estragos en los sistemas informáticos.

Además, surgieron amenazas basadas en Internet, como el malware descargado a través de sitios web maliciosos o archivos adjuntos en correos electrónicos.

El gusano “ILOVEYOU”, que apareció en 2000, es un ejemplo destacado de un virus basado en Internet que se propagó masivamente.

Principios de los 2000 - Auge del phishing y los ataques dirigidos

A medida que Internet se volvió más popular, los ciberdelincuentes comenzaron a utilizar tácticas de ingeniería social, como el phishing, para engañar a los usuarios y robar información confidencial, como contraseñas y datos bancarios.

Los ataques de phishing se realizaron mediante correos electrónicos falsos o sitios web fraudulentos que imitaban a entidades legítimas.

Además, en esta época se produjeron ataques dirigidos a empresas e instituciones específicas, utilizando técnicas avanzadas y personalizadas para comprometer sistemas y acceder a información sensible.

Actualidad - Aparición de ransomware y ataques a la Internet de las Cosas (IoT)

En los últimos años, el ransomware ha surgido como una amenaza importante.

Este tipo de malware cifra los archivos de las víctimas y exige un rescate para desbloquearlos.

Los ataques de ransomware han afectado a empresas, organizaciones y usuarios individuales, causando daños financieros y operativos significativos.

Además, los dispositivos conectados a Internet, como cámaras de seguridad y electrodomésticos inteligentes, se han convertido en objetivos para los ciberdelincuentes.

Los ataques a la IoT han demostrado la vulnerabilidad de estos dispositivos y su capacidad para ser utilizados en ataques a gran escala, como el ataque masivo a los servidores DNS en el año 2016.

Amenazas actuales

Las amenazas actuales en el ámbito de la seguridad informática son diversas y sofisticadas, impulsadas por la creciente conectividad, la evolución de las tecnologías y las tácticas cada vez más avanzadas de los ciberdelincuentes.

A continuación, se detallan algunas de las amenazas más prominentes en la actualidad:

Ransomware

El ransomware es una forma de malware que cifra los archivos de la víctima y exige un rescate para desbloquearlos.

Este tipo de ataque ha proliferado en los últimos años y ha afectado a individuos, empresas e incluso instituciones gubernamentales.

Los ciberdelincuentes suelen utilizar métodos de distribución masiva, como correos electrónicos de phishing y kits de explotación, para infectar sistemas y luego exigir el pago de un rescate en criptomonedas.

Ataques de phishing

El phishing es una técnica de ingeniería social utilizada para engañar a los usuarios y obtener información confidencial, como contraseñas, datos bancarios y credenciales de inicio de sesión.

Los ciberdelincuentes envían correos electrónicos fraudulentos o crean sitios web falsos que imitan a empresas o servicios legítimos, con el fin de que los usuarios revelen información sensible.

Los ataques de phishing se han vuelto cada vez más sofisticados, utilizando técnicas como la personalización y la suplantación de identidad para aumentar la tasa de éxito.

Ataques de día cero

Los ataques de día cero se refieren a la explotación de vulnerabilidades desconocidas en sistemas y software.

Estas vulnerabilidades no han sido parcheadas por los fabricantes y, por lo tanto, los ciberdelincuentes pueden aprovecharlas para infiltrarse en sistemas y redes.

Los ataques de día cero suelen ser altamente sigilosos y pueden permitir a los atacantes acceder a información confidencial, robar datos o llevar a cabo actividades maliciosas sin ser detectados.

Internet de las Cosas (IoT) inseguras

El crecimiento de los dispositivos conectados a Internet, como cámaras de seguridad, electrodomésticos inteligentes y sistemas de automatización del hogar, ha dado lugar a una mayor superficie de ataque.

Los dispositivos IoT a menudo carecen de medidas de seguridad adecuadas, lo que los convierte en objetivos atractivos para los ciberdelincuentes.

Los ataques a la IoT pueden incluir el secuestro de dispositivos para formar botnets, el robo de información personal o el acceso no autorizado a redes domésticas o empresariales.

Ataques dirigidos (APTs)

Los ataques dirigidos, también conocidos como APTs (Amenazas Persistentes Avanzadas), son ataques altamente sofisticados y personalizados dirigidos a objetivos específicos, como empresas o instituciones gubernamentales.

Estos ataques suelen involucrar una combinación de técnicas, incluyendo el phishing, la explotación de vulnerabilidades y la ingeniería social, con el propósito de infiltrarse en la red objetivo, mantener el acceso no detectado durante un período prolongado y robar información valiosa.

Es importante destacar que estas son solo algunas de las amenazas más destacadas en la actualidad, pero el panorama de seguridad informática es dinámico y está en constante evolución.

Para protegerse de estas amenazas, es fundamental mantener el software y los sistemas actualizados, utilizar contraseñas fuertes y únicas, estar atento a los correos electrónicos sospechosos y utilizar soluciones de seguridad confiables, como antivirus y firewalls.

La educación y la concienciación sobre las prácticas de seguridad digital también juegan un papel crucial en la protección contra las amenazas actuales.

Protección contra virus informáticos

La protección contra los virus informáticos es de vital importancia en la era digital, ya que estos programas maliciosos pueden causar daños significativos a los sistemas informáticos y comprometer la privacidad y seguridad de los usuarios.

A continuación algunos consejos útiles para protegernos de las amenazas:

1 - Utilizar software antivirus y antimalware

Instalar un software antivirus y antimalware confiable en todos los dispositivos es fundamental para protegerse contra los virus informáticos.

Estas herramientas escanean archivos y programas en busca de amenazas conocidas, detectan y eliminan virus y malware, y proporcionan protección en tiempo real contra nuevas amenazas.

Es importante mantener el software antivirus actualizado para asegurarse de que esté al tanto de las últimas amenazas.

Para mas información puedes leer la guía: Cómo eliminar el malware de tu computadora, publicada en este BLOG

2 - Mantener el sistema operativo y las aplicaciones actualizadas

Las actualizaciones de software suelen incluir parches de seguridad que corrigen vulnerabilidades conocidas.

Mantener el sistema operativo y las aplicaciones actualizadas es crucial, ya que ayuda a cerrar las brechas que los ciberdelincuentes podrían aprovechar para infiltrarse en un sistema.

Configurar las actualizaciones automáticas puede ser una forma conveniente de asegurarse de que el software esté siempre actualizado.

3 - Ser cauteloso con los correos electrónicos y los archivos adjuntos

Los correos electrónicos de phishing son una forma común de distribuir virus informáticos.

Es importante ser cauteloso al abrir correos electrónicos de remitentes desconocidos o sospechosos.

No se deben hacer clic en enlaces ni descargar archivos adjuntos de fuentes no confiables.

Verificar la autenticidad de los correos electrónicos y su contenido antes de tomar cualquier acción puede evitar caer en trampas de phishing y descargar virus.

4 - Navegar por Internet de manera segura

Al navegar por Internet, es esencial practicar hábitos seguros.

Evitar hacer clic en enlaces sospechosos o visitar sitios web no confiables puede reducir la exposición a sitios maliciosos que pueden contener virus o malware.

Utilizar extensiones de seguridad del navegador, como bloqueadores de anuncios y filtros de phishing, puede proporcionar una capa adicional de protección mientras se navega por la web.

5 - Utilizar contraseñas seguras y autenticación de dos factores

Las contraseñas débiles son vulnerables a los ataques de fuerza bruta y pueden comprometer la seguridad de una cuenta.

Utilizar contraseñas largas y complejas, combinadas con autenticación de dos factores cuando esté disponible, proporciona una protección adicional.

La autenticación de dos factores requiere un segundo método de verificación, como un código enviado al teléfono móvil, lo que dificulta que los ciberdelincuentes accedan a una cuenta incluso si conocen la contraseña.

6 - Realizar copias de seguridad regulares

Realizar copias de seguridad periódicas de los archivos y datos importantes es esencial para protegerse contra el ransomware y otros virus informáticos.

En caso de una infección, tener copias de seguridad actualizadas puede permitir restaurar los archivos sin pagar un rescate.

Las copias de seguridad se deben almacenar en ubicaciones seguras, como unidades externas o servicios en la nube, y se debe verificar que las copias de seguridad sean accesibles y estén funcionando correctamente.

7 - Educación y concienciación

La educación y la concienciación son fundamentales para protegerse contra los virus informáticos.

Mantenerse informado sobre las últimas amenazas y técnicas de ataque puede ayudar a reconocer y evitar posibles riesgos.

Es importante educar a los usuarios sobre las prácticas seguras en línea, como la identificación de correos electrónicos de phishing, el uso de contraseñas seguras y la descarga de software solo de fuentes confiables.

Conclusión

Los virus informáticos han evolucionado significativamente desde sus primeros días, convirtiéndose en amenazas más sofisticadas y peligrosas.

Comprender la historia y el origen de los virus nos ayuda a tomar medidas más efectivas para proteger nuestros dispositivos y datos.

Mantener el software actualizado, ser cautelosos con los correos electrónicos y las descargas, y utilizar programas antivirus confiables son pasos cruciales para protegernos de estas amenazas digitales en constante evolución.