Google ha abordado una vez más una vulnerabilidad zero-day en su navegador Chrome, que fue demostrada por investigadores de seguridad durante el concurso de hacking Pwn2Own el mes pasado.

Identificada como CVE-2024-3159, esta vulnerabilidad de seguridad de alta severidad se originó debido a una debilidad de lectura fuera de los límites en el motor JavaScript V8 de Chrome.

Los atacantes remotos pueden explotar esta vulnerabilidad mediante páginas HTML manipuladas para acceder a datos más allá del búfer de memoria, lo que podría permitirles obtener información confidencial o provocar un fallo en el sistema.

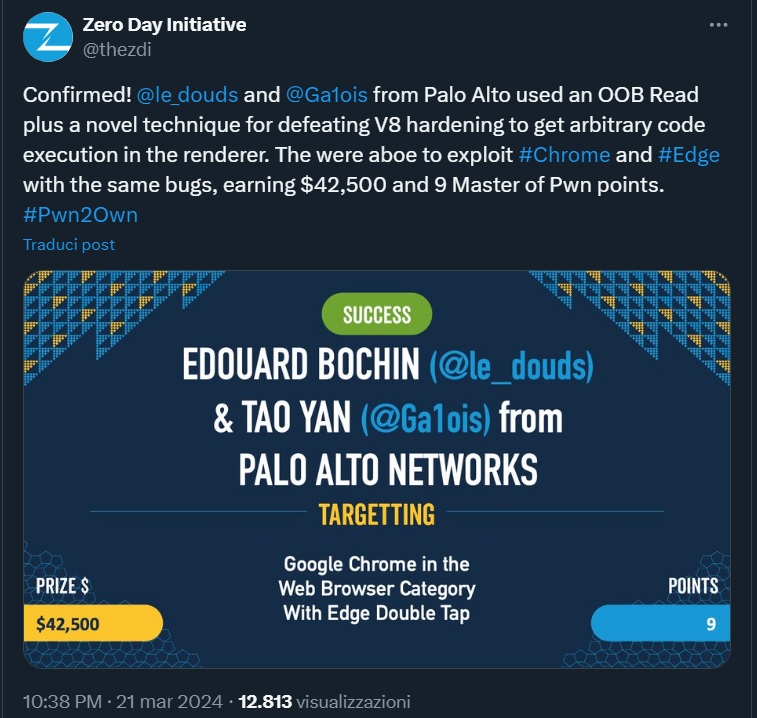

Durante el Pwn2Own Vancouver 2024, los investigadores de seguridad de Palo Alto Networks, Edouard Bochin y Tao Yan, demostraron este zero-day en el segundo día del evento, superando la protección de V8.

Su exploit de doble toque les permitió ejecutar código arbitrario tanto en Google Chrome como en Microsoft Edge, ganando así un premio de $42,500.

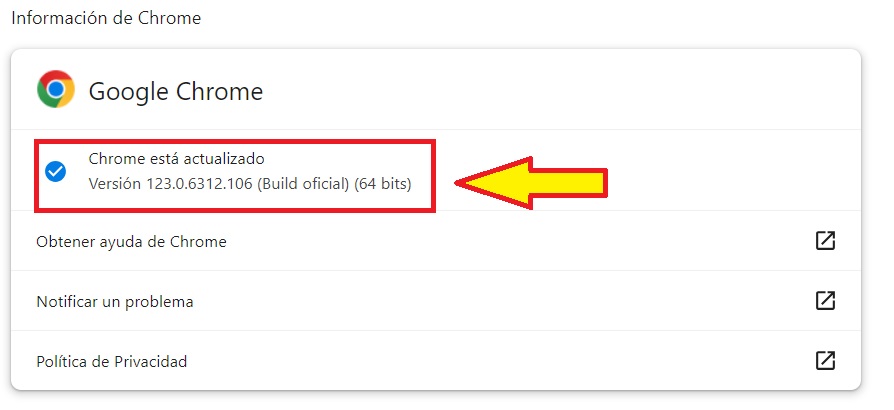

Google ha parcheado esta vulnerabilidad zero-day en la versión estable del canal de Chrome, versión 123.0.6312.105/.106/.107 (Windows y Mac) y 123.0.6312.105 (Linux), que se implementará en todo el mundo en los próximos días.

Las vulnerabilidades precedentes

Hace una semana, Google abordó dos vulnerabilidades zero-day más en Chrome, las cuales fueron aprovechadas durante el evento Pwn2Own Vancouver 2024.

La primera, identificada como CVE-2024-2887, fue una vulnerabilidad crítica de confusión de tipos en WebAssembly (Wasm), objetivo del exploit de RCE de doble toque de Manfred Paul que afectó tanto a Chrome como a Edge.

La segunda vulnerabilidad, CVE-2024-2886, fue una debilidad de uso después de liberación (UAF) en la API de WebCodecs.

Seunghyun Lee del Laboratorio de Hacking KAIST también la explotó para lograr la ejecución remota de código en ambos navegadores web basados en Chromium.

Asimismo, Mozilla respondió rápidamente al parchear dos vulnerabilidades zero-day de Firefox, también explotadas por Manfred Paul en Pwn2Own Vancouver de este año, el mismo día de la exposición de los errores.

Aunque tanto Google como Mozilla emitieron parches de seguridad en una semana, los proveedores a menudo toman su tiempo para abordar las vulnerabilidades zero-day de Pwn2Own, debido a la política de divulgación de la Iniciativa Zero Day de Trend Micro, que publica los detalles de los errores después de 90 días.

En total, Google ha solucionado cuatro vulnerabilidades zero-day de Chrome este año, incluida una en enero (CVE-2024-0519) que estaba siendo activamente explotada y permitía a los atacantes bloquear los navegadores no parcheados o acceder a información sensible debido a una debilidad en el motor V8 de JavaScript.

Además, el martes, la compañía también abordó dos vulnerabilidades zero-day de Android que fueron explotadas por firmas forenses para desbloquear teléfonos Pixel sin un PIN y acceder a los datos almacenados en ellos.