En la más reciente versión de Windows 11, se ha implementado un cambio significativo en relación con las reglas del firewall SMB1.

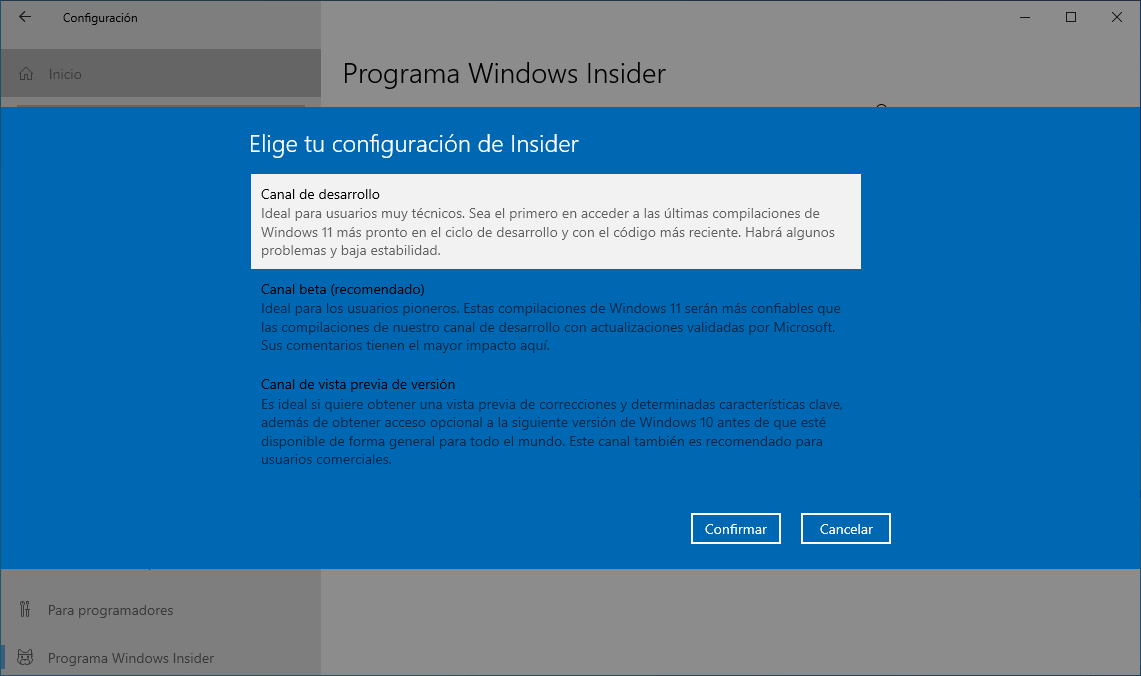

A partir de la versión de vista previa Canary Channel Build 25992 del mes de noviembre del 2023, Windows 11 dejará de agregar automáticamente reglas de firewall SMB1 al Defender Firewall de Windows al crear nuevas comparticiones SMB.

Anteriormente, desde Windows XP SP2, la creación de comparticiones SMB configuraba automáticamente reglas de firewall en el grupo “Compartir archivos e impresoras” para los perfiles de firewall especificados.

Con esta actualización, Windows 11 adoptará la configuración del grupo actualizado “Compartir archivos e impresoras (restrictivo)“, excluyendo los puertos NetBIOS entrantes 137-139, que son remanentes de SMB1.

Este cambio tiene como objetivo reforzar la seguridad de red por defecto y alinear las reglas del firewall SMB con el comportamiento del rol ‘File Server‘ de Windows Server, según informaron Amanda Langowski y Brandon LeBlanc de Microsoft.

Es importante destacar que los administradores aún tendrán la capacidad de configurar el grupo “Compartir archivos e impresoras” según sea necesario, así como modificar este nuevo grupo del firewall.

Además, se planean futuras actualizaciones para esta regla que eliminarán los puertos entrantes ICMP, LLMNR y del servicio Spooler, restringiéndose a los puertos esenciales para compartir SMB, según añadió Ned Pyle, Gerente de Programa Principal de Microsoft, en una publicación.

Cabe destacar que el cliente SMB ahora admitirá conexiones con un servidor SMB a través de TCP, QUIC o RDMA en puertos de red personalizados, en contraste con los predeterminados anteriormente codificados, ya que SMB solo soportaba TCP/445, QUIC/443 y RDMA iWARP/5445.

Mejorando la seguridad de Windows

Estas mejoras constituyen una parte integral de un amplio esfuerzo para fortalecer la seguridad en Windows y Windows Server, tal como se ha destacado en diversas actualizaciones emitidas en los últimos meses.

Con la introducción de la versión preliminar del Windows 11 Insider Build 25982 en el Canal Canary, los administradores ahora tienen la capacidad de aplicar el cifrado del cliente SMB para todas las conexiones salientes.

Al requerir que todos los servidores de destino admitan SMB 3.x y cifrado, los administradores de Windows pueden garantizar la seguridad de todas las conexiones, reduciendo así los riesgos de “escuchas” e interceptaciones.

Los administradores pueden configurar los sistemas Windows 11 para bloquear automáticamente el envío de datos NTLM a través de SMB en conexiones salientes remotas, con el objetivo de prevenir ataques como pass-the-hash, NTLM relay o descifrado de contraseñas, a partir de la versión preliminar del Windows 11 Insider Compilación 25951.

En la versión preliminar del Windows 11 Insider Compilación 25381, también se implementó la firma SMB (firmas de seguridad) de forma predeterminada para todas las conexiones, como medida defensiva contra ataques de NTLM relay.

En abril del año pasado, Microsoft anunció la fase final de desactivación del antiguo protocolo de intercambio de archivos SMB1 para los Windows 11 Home Insiders.

La compañía también reforzó las defensas contra los ataques de fuerza bruta en septiembre de 2022 mediante la introducción de un limitador de velocidad de autenticación SMB, diseñado para mitigar el impacto de intentos infructuosos de autenticación NTLM entrantes.