Google ha liberado actualizaciones de seguridad para abordar la primera vulnerabilidad de Ataque de día cero de Chrome que ha sido explotada en situaciones reales desde el comienzo del año.

La compañía emitió un aviso de seguridad el martes, confirmando la existencia de un exploit para CVE-2024-0519.

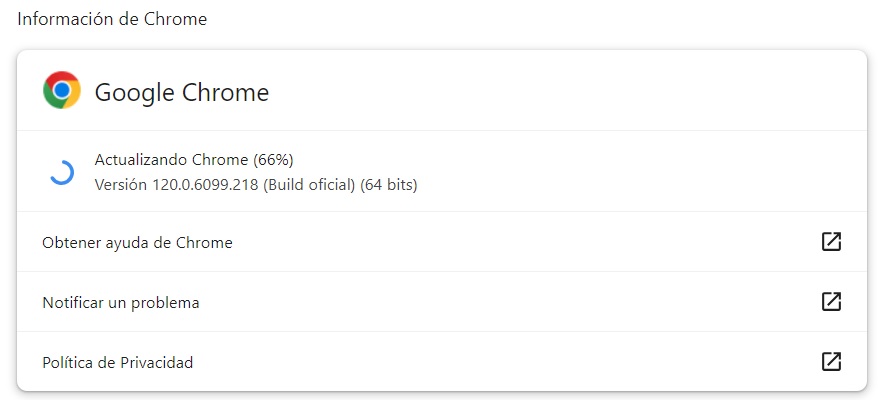

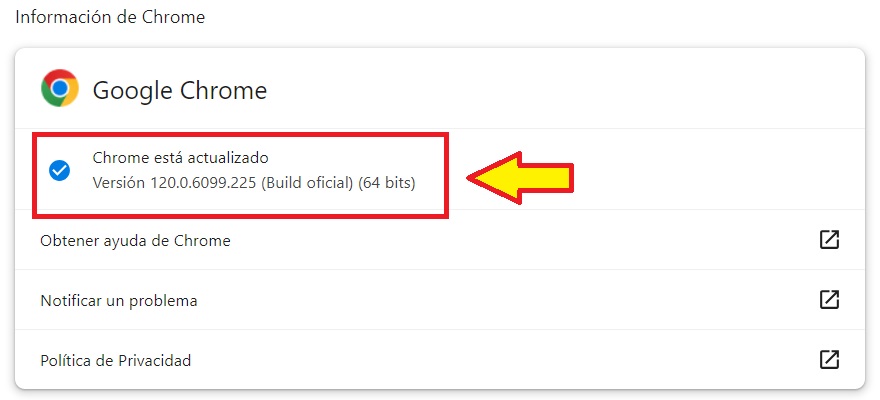

La solución para el Ataque de día Cero de Chrome ya está disponible para usuarios en el canal Stable Desktop, con versiones parcheadas implementándose globalmente para usuarios de Windows (120.0.6099.224/225), Mac (120.0.6099.234) y Linux (120.0.6099.224), en menos de una semana desde su reporte a Google.

Aunque Google advierte que la actualización de seguridad puede llevar días o semanas en llegar a todos los usuarios afectados, verificamos hoy que estaba disponible de inmediato.

Para aquellos que prefieran no actualizar manualmente su navegador web, Chrome está configurado para verificar automáticamente nuevas actualizaciones e instalarlas después del próximo lanzamiento.

Detalles del primer Ataque de día Cero de Chrome del 2024

La vulnerabilidad de Ataque de Día Cero de alta gravedad (CVE-2024-0519) se origina debido a una debilidad de impacto significativo en el acceso fuera de límites a la memoria en el motor JavaScript V8 de Chrome.

Esta vulnerabilidad permite a los atacantes acceder a datos más allá del búfer de memoria, lo que les concede acceso a información sensible o puede resultar en un fallo del sistema.

Según MITRE, “el centinela esperado puede no estar ubicado en la memoria, causando la lectura de datos excesivos y provocando una violación de segmento o un desbordamiento de búfer. El producto puede modificar un índice o realizar aritmética de punteros que hace referencia a una ubicación de memoria fuera de los límites del búfer. Luego, una operación de lectura posterior produce resultados indefinidos o inesperados“.

Además de posibilitar el acceso no autorizado a la memoria fuera de límites, CVE-2024-0519 también podría ser explotada para eludir mecanismos de protección como ASLR, facilitando así la ejecución de código mediante otra vulnerabilidad.

Aunque Google tiene conocimiento de exploits de Día Cero de CVE-2024-0519 utilizados en ataques, la compañía aún no ha compartido más detalles sobre estos incidentes.

“El acceso a detalles del error y enlaces puede mantenerse restringido hasta que la mayoría de los usuarios estén actualizados con una solución“, dijo Google.

“También mantendremos restricciones si el error existe en una biblioteca de terceros en la que otros proyectos dependen de manera similar, pero aún no han corregido“.

Hoy, Google también corrigió fallas de escritura fuera de límites (CVE-2024-0517) y confusión de tipos (CVE-2024-0518) en V8, lo que permite la ejecución de código arbitrario en dispositivos comprometidos.

El año pasado, Google corrigió ocho errores de Ataque de Día Cero de Chrome explotados en ataques, identificados como CVE-2023-7024, CVE-2023-6345, CVE-2023-5217, CVE-2023-4863, CVE-2023-3079, CVE-2023-4762, CVE-2023-2136 y CVE-2023-2033.

Algunos de ellos, como CVE-2023-4762, fueron etiquetados como ataques de Día Cero utilizados para desplegar spyware en dispositivos vulnerables pertenecientes a usuarios de alto riesgo, incluidos periodistas, políticos de oposición y disidentes, varias semanas después de que la compañía lanzara parches.